Bezbednosni eksperti kompanije Kaspersky izdali su saopštenje u kojem se navodi da su otkrili jako opasan bootkit virus koji inficira UEFI firmver računara.

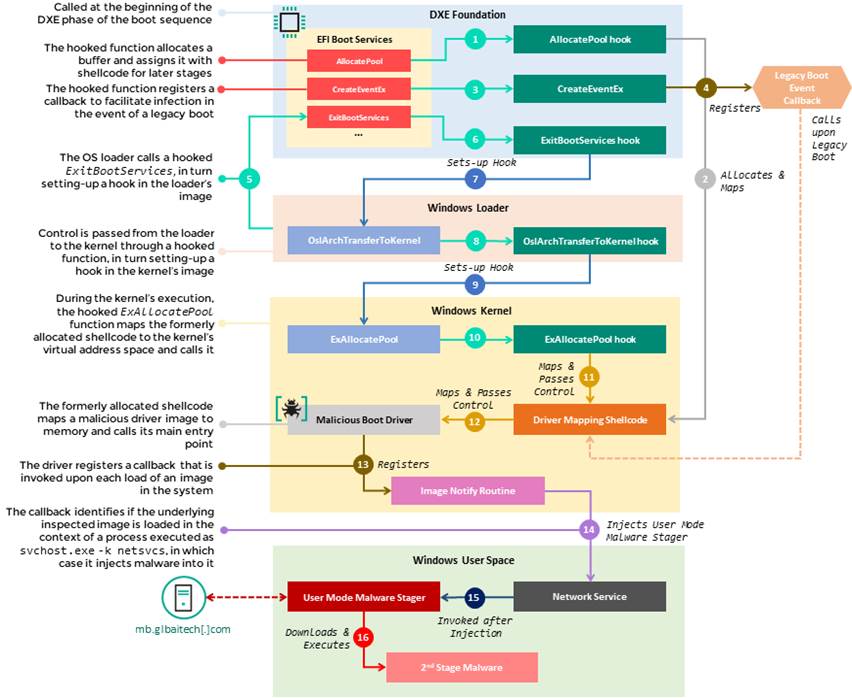

Ono što čini novi virus, nazvan MoonBounce veoma opasnim je činjenica da se ovaj maliciozni softver ne ponaša kao drugi, slični virusi. Naime bootkit je specijalna vrsta malicioznog programa dizajnirana tako da se ubaci u najraniji mogući korak podizanja sistema kako bi kontrolisao sve etape startovanja OS-a.

MoonBounce se ne krije u sekciji sistemskog drajva koja se zove ESP (EFI System Partition), gde se nalazi UEFI kod, već inficira integrisanu SPI fleš memoriju na samoj matičnoj ploči. Ovo znači da, za razliku od klasičnih bootkit virusa, ukoliko ste zaraženi neće vam pomoći ni da reinstalirate sistem, a ni da fizički zamenite hard disk ili SSD, jer virus ostaje u SPI memoriji ploče.

Jedini način uklanjanja ove pošasti je ponovo flešovanje ove memorije (veoma kompleksan proces) ili zamena cele matične ploče, što u slučaju laptopa znači kupovina novog.

Evolucija bootkit malvera

Kaspersky navodi da je MoonBounce treći UEFI bootkit koji su oni dosad videli, a koji ima sposobnost da inficira i obitava u SPI memoriji matične ploče. Štaviše, navodi se da su istraživači pronašli još nekoliko UEFI bootkit virusa u poslednjih nekoliko meseci, što znači da su se napadači potpuno navikli na zamenu BIOS-a UEFI sekcijom i maksimalno koriste sve njene potencijalne slabosti.

MoonBounce povezan sa kineskom APT41 grupom hakera

MoonBounce se koristi da omogući pristup inficiranom računaru i pokrene sekundarni maliciozni softver koji ima mogućnosti da manipuliše većinom parametara računara - od podataka do kontrole pojedinačnih komponenata kako hardverskih, tako i operativnog sistema.

Kaspersky navodi da je MoonBounce za sad detektovan samo jednom, na mreži kompanije koja se bavi transportom, te da se pretpostavlja da je u pitanju delo APT41 grupe zbog ostalih virusa koji su bili deo istog napada. Inače, APT41 je grupa sajber hakera, za koje se veruje da koji često obaljaju poslove za kinesku vladu.

MoonBounce i drugi malveri koji su pronađeni tokom napada na ovu mrežu komunicirali su sa istom serverskom infrastrukturom sa koje su dolazile instrukcije od APT41 grupe poznatije.

Misteriozna infekcija

Ono što ostaje nepoznanica je kako je bootkit inicijalno instaliran na mrežu. Kao bezbednosna mreža protiv ovih virusa, koji će izgleda biti sve češće pretnje za mreže i računare Kaspersky eksperti predlažu regularno ažuriranje EUFI firmvera i aktiviranje BootGuard opcije. Pored toga, aktivacija famoznog TPM modula, jednog od preduslova za instalaciju Windows 11 operativnog sistema je preporučljiva, ukoliko je hardverski prisutan na mašini.

Postanite deo SMARTLIFE zajednice na Viberu.