Dobro zapamtite ovu CAPTCHA proveru i ni slučajno ne pratite njena uputstva.

Novi talas napada pomoću EDDIESTEALER malvera pravi je dokaz koliko su društveni inženjering i metode zaobilaženja savremenih zaštita postale maštovite. Prema analizi stručnjaka iz Elastic Security Labs-a, zlonamerni akteri su u svoje napade implementirali infostealer, napisan u programskom jeziku Rust, koji može da zaobiđe Chrome-ovu zaštitu i izvuče osetljive podatke – uključujući kolačiće i korisničke lozinke.

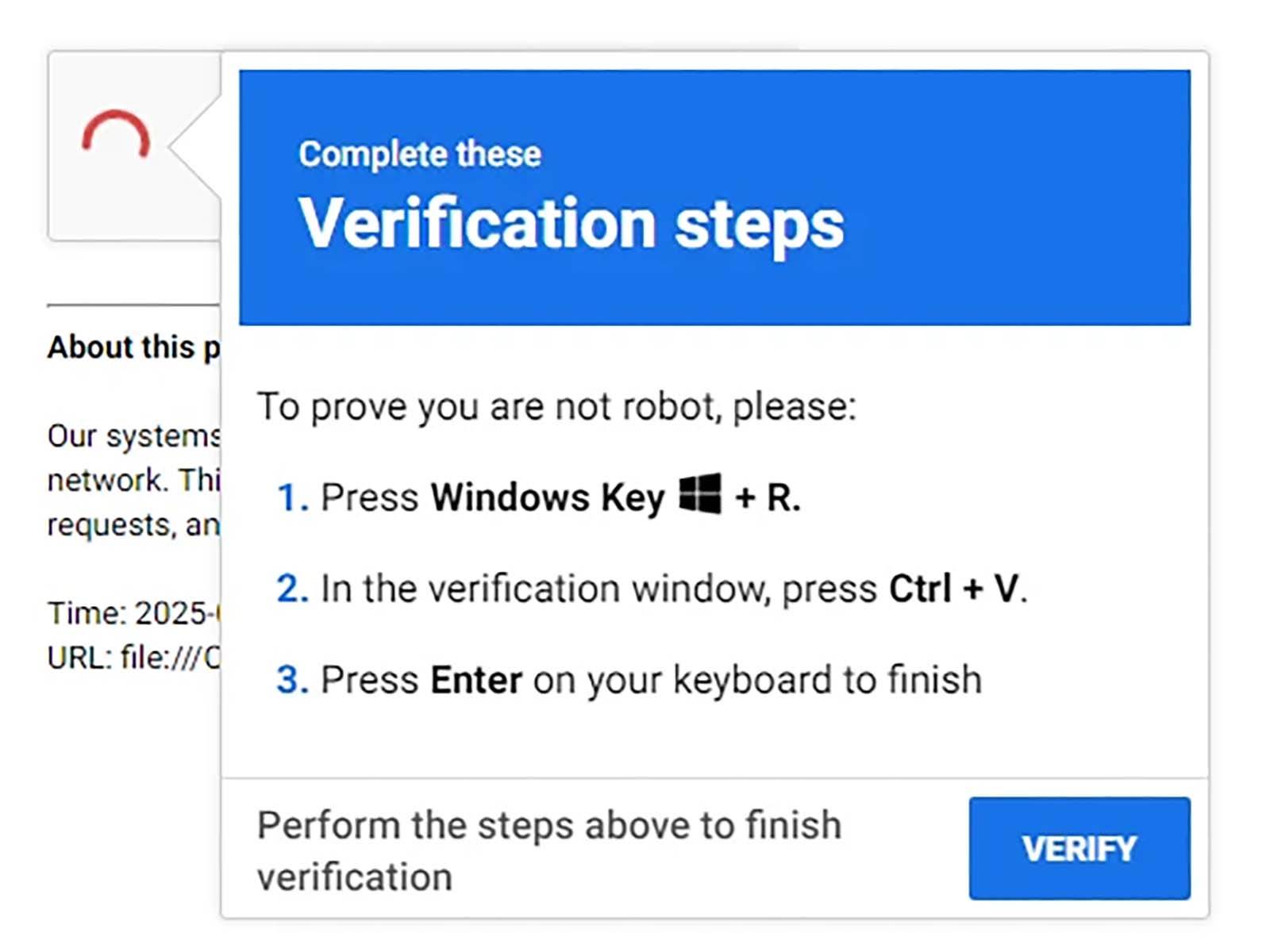

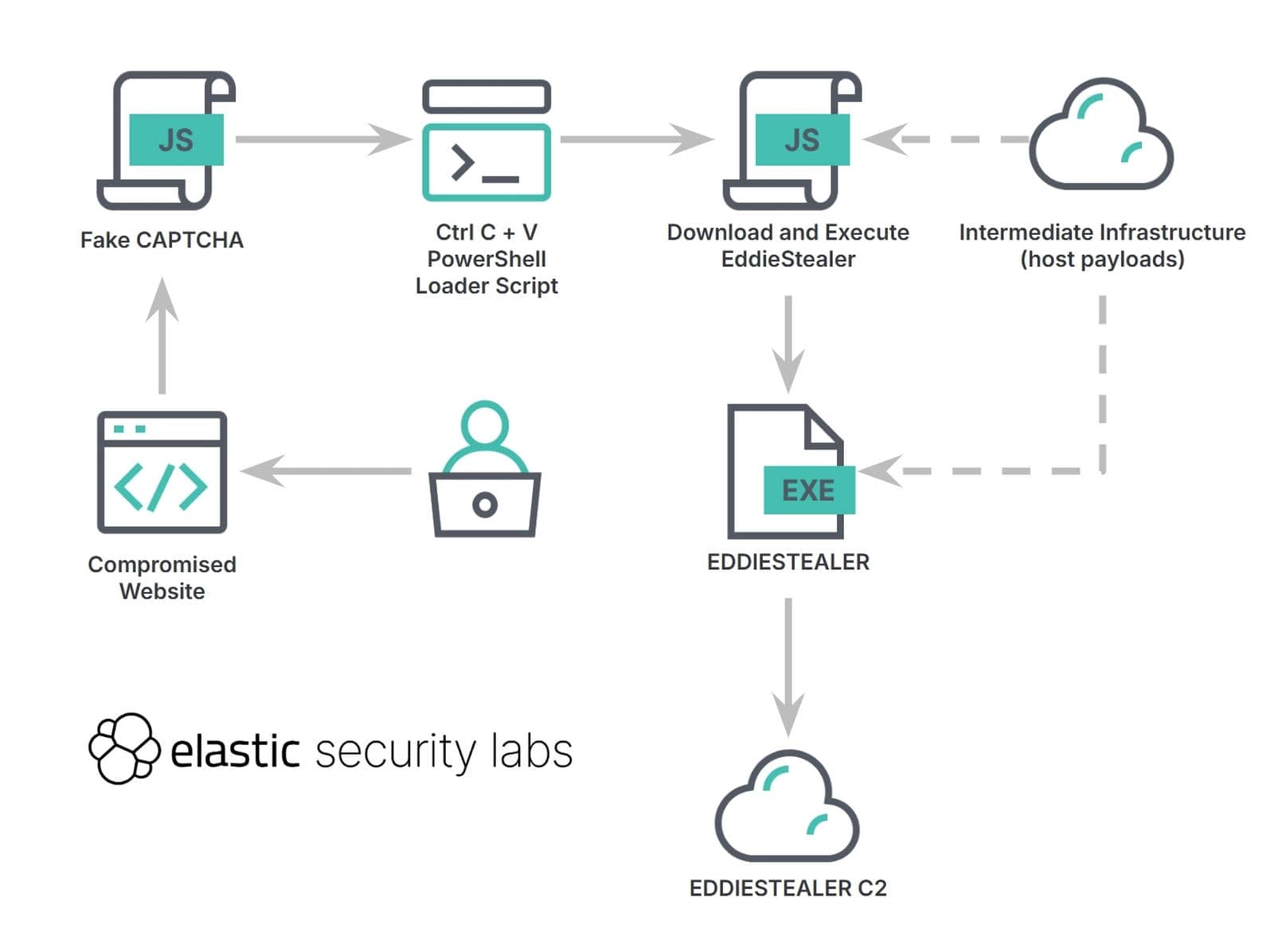

Napad počinje kompromitovanjem legitimnih sajtova. Zlonamerni JavaScript se ubacuje u stranice, zamenjujući uobičajene CAPTCHA prozore lažnim. Kako bi dokazao "da nije robot", korisniku se tada daju uputstva da obavi tri jednostavna koraka prečicama na tastaturi:

- otvori prozor Run,

- ubaci kopiranu komandu i

- potvrdi pritiskom na taster ENTER.

Ovaj scenario poznat je kao ClickFix i veoma je popularan u manipulacijama korisnicima poslednjih godina.

Naravno, ovo nije način da se dokaže da li je neko robot. Žrtva zapravo pokreće skrivenu PowerShell skriptu koja služi za preuzimanje druge, zlonamerne skripte (gverify.js). Ta skripta potom neprimetno preuzima glavni EDDIESTEALER fajl, kamuflirajući ga lažnim imenom. Ovaj malver tada prikuplja informacije o sistemu, spisak aktivnih procesa, detalje o procesoru i grafičkoj kartici i počinje pretragu lozinki, kriptovaluta, poruka, FTP klijenata i programa za upravljanje lozinkama.

Ključna odlika EDDIESTEALER-a je aktivno korišćenje modernih tehnika prikrivanja: program šifruje stringove, koristi složene metode za pronalaženje API funkcija i implementira samouništenje u sandbox okruženju, preimenovanjem NTFS Alternate Data Stream-ova. Ovo mu omogućava visoku otpornost i otežava analizu u automatskim sandbox okruženjima.

Nove verzije EDDIESTEALER-a šalju informacije napadačima odmah nakon infekcije, čak i pre nego što dobiju zadatak od komandnog servera.

Primećeni su slični softveri za macOS, Android i iOS, a sve učestalija upotreba Rust-a u malverima jasno pokazuje trend ka povećanju otpornosti na analizu i razvoj univerzalnih modularnih alata. Napadi sve češće koriste lažne interfejse, višestepeno učitavanje i fleksibilne mehanizme ciljanja, što ih čini izazovnim za otkrivanje i analizu čak i uz najsavremenija rešenja za sajber-bezbednost.

Postanite deo SMARTLIFE zajednice na Viberu.