Punjenje telefona ili tableta i mobilnih kompjutera gde stignete može vam napraviti problem, a da toga niste ni svesni. Evo o čemu se radi…

Da li ste se ikada zapitali koliko su vaši mobilni telefoni i podaci sigurni kada je vaš uređaj povezan na javno dostupne baze za punjenje na aerodromima, u kafićima, parkovima, javnom prevozu? Da li znate koliko i koje podatke razmeni vaš mobilni telefon ovim putem, dok se puni? Istraživači iz kompanije Kaspersky Lab želeli su da otkriju više i sproveli su istraživanje kako bi našli odgovore na ova pitanja.

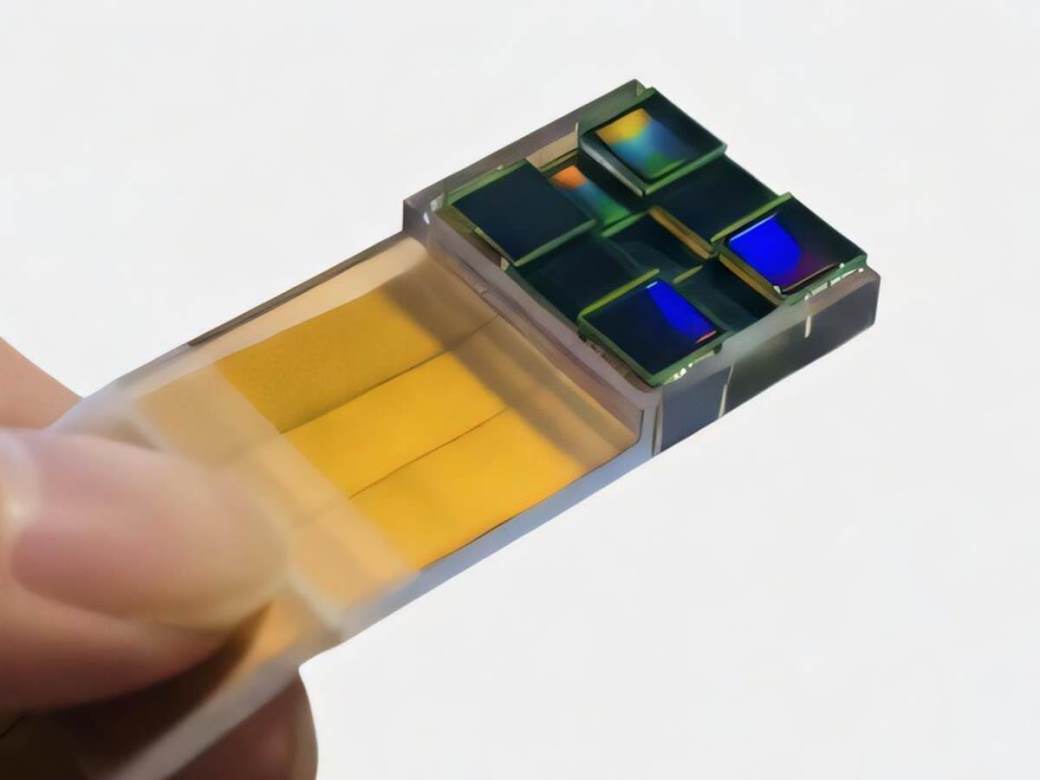

Kao deo ovog istraživanja testiran su veliki broj mobilnih telefona koji koriste različite verzije Android i iOS operativnih sistema, kako bi se saznalo koje podatke uređaj prenosi eksterno tokom punjenja, dok je priključen na PC ili Mac računar. Rezultati testa ukazuju na to da mobilni uređaji otkrivaju celu bazu podataka računaru tokom „rukovanja” (uvodni proces tokom povezivanja mobilnog uređaja na PC/Mac računar), među kojima su: ime uređaja, proizvođača uređaja, tip uređaja, serijski broj, informacije o fabričkom softveru, informacije o operativnom sistemu, sistemske fajlove/listu fajlova, elektronski ID čip.

Količina podataka poslatih tokom „rukovanja“ varira u zavisnosti od uređaja i domaćina (računara), ali svaki mobilni telefon prenosi isti osnovni skup informacija, kao što su ime, proizvođač, serijski broj i druge.

Sada kada su mobilni telefoni praktično uvek blizu vlasnika, uređaj služi kao jedinstveni identifikator za bilo koju treću stranu koja bi bila zainteresovana za prikupljanje takvih podataka, koje bi kasnije mogla da upotrebi. Međutim, to ne bi predstavljalo problem ako bi prikupljanje nekoliko jedinstvenih identifikatora bilo sve što bi napadač može da uradi sa uređajem koji je povezan na nepoznati računar ili uređaj za punjenje.

U 2014. godini, tokom Black Hat događaja predstavljen je koncept koji podrazumeva da mobilni telefon može biti zaražen malverom jednostavnim priključivanjem na lažnu stanicu za punjenje. Sada, dve godine nakon prvobitnog objavljivanja, stručnjaci iz kompanije Kaspersky Lab uspešno su reprodukovali ovaj rezultat. Koristeći samo PC računar i standardni mikro USB kabl, naoružani nizom specijalnih komandi (tzv. AT-komande), oni su uspeli da „flešuju“ (ubacivanje nove verzije softvera) mobilni telefon i neprimetno instaliraju root aplikaciju na telefon. To znači da je telefon u potpunosti bio kompromitovan, iako nije korišćen malver virus.

Iako podaci o zabeleženim incidentima sa lažnim stanicama za punjenje nisu objavljeni, slučajevi krađe podataka iz mobilnih telefona povezanih na računar posmatrani su u prošlosti. Na primer, ova tehnika korišćena je 2013. godine kao deo sajber špijunske kampanje Red October. Napadači iz grupe Hacking Team takođe su koristili računarsku konekciju kako bi „napunili“ mobilne uređaje malver virusima.

Ovi napadači pronašli su način da iskoriste početnu razmenu podataka između mobilnog uređaja i PC računara, iako bi ta razmena navodno trebalo da bude bezbedna. Proverom identifikacionih podataka koje su dobili sa povezanog uređaja, napadači su mogli da otkriju model uređaja koji žrtva koristi i da nastave napad pomoću specijalno odabranih programa. To ne bi bilo ovako jednostavno da mobilni telefoni ne razmenjuju automatski podatke sa računarom nakon povezivanja putem USB priključka.

Da biste se zaštitili od rizika i mogućih napada preko nepoznatih stanica za punjenje i neproverenih računara, Kaspersky Lab savetuje:

- Koristite samo proverena USB mesta za punjenje i računare kako biste napunili vaš uređaj;

- Zaštitite svoj mobilni telefon lozinkom ili nekom drugom metodom kao što je prepoznavanje otiska prsta, i ne otključavajte telefon tokom punjenja;

- Koristite tehnologije za šifrovanje i sigurnosne „pregrade“ (zaštićene oblasti na mobinim uređajima koje izoluju osetljive informacije) kako bi zaštitili podatke;

- Zaštitite vaš mobilni uređaj i PC/Mac računar od malicioznih programa dokazanim bezbednosnim rešenjem. To će vam pomoći da otkrijete maliciozne programe čak i ako „punjenje” nije potpuno bezbedno;

Da saznate više o ovoj temi, pročitajte blog dostupan na stranici Securelist.com.

Čekamo vaše komentare ispod vesti i na Facebooku,Twitteru i Instagramu.

Postanite deo SMARTLIFE zajednice na Viberu.