Pogledajte zvaničnu reakciju kompanije AMD na "Meltdown" i "Spectre" sigurnosne propuste, koji potresaju IT tržište poslednjih nekoliko dana.

Nakon što su otkriveni opasni propusti Intel kompanije, koji su izložili gotovo sve računare od 1995. godine naovamo, ali i mobilne telefone i servere riziku od hakovanja ličnih podataka, kompanija AMD je odmah reagovala negiranjem da su i njeni procesori ugroženi. Google je potom dokazao suprotno, a nakon sprovedenih istraživanja AMD je reagovao novim saopštenjem.

Kompjuteri će usporiti zbog greške stare 20 godina?!

Zbog Intel greške mnogi u panici: Kako se zaštititi?

AMD saopštenje lokalne kancelarije, koje nam je dostavljenu 4. januara uveče, prenosimo u celosti, bez izmena:

Verovatno ste imali priliku da pročitate niz različitih informacija u vezi sa tzv. "Meltdown" i "Spectre" sigurnosnim propustima, koji su posledica tačno određenih pristupa u kreiranju "Out-of-Order" mikroprocesorske arhitekture i stoga bismo želeli sa Vama da podelimo zvanične i proverene činjenice.

Jako je važno u potpunosti razumeti ključne činjenice u vezi sa metodima i uslovima, pod kojima se dotični sigurnosni propusti ispoljavaju:

- Istraživanje koje je dovelo do iznalaženja ovih propusta je sprovedeno u metodičnim, kontrolisanim laboratorijskim uslovima, od strane stručnih poznavalaca akademske zajednice i primenjene struke. U pitanju je tim, kome je dostupan niz specifičnih, inače nedostupnih, informacija o prirodi i implementaciji procesorske arhitekture.

- Opisane pretnje nisu uočene u javnom domenu.

Onog trenutka, kad je AMD upoznat sa nalazima istraživača u vezi sa pretnjama, koje ciljaju funkcionalnost spekulativnog izvršavanja, a koja se praktično koriste na svim procesorima raznih proizvođača, odmah smo aktivirali čitav lanac inženjera u kompletnom ekosistemu, kako bi hitno i precizno odreagovali na ove kritične nalaze.

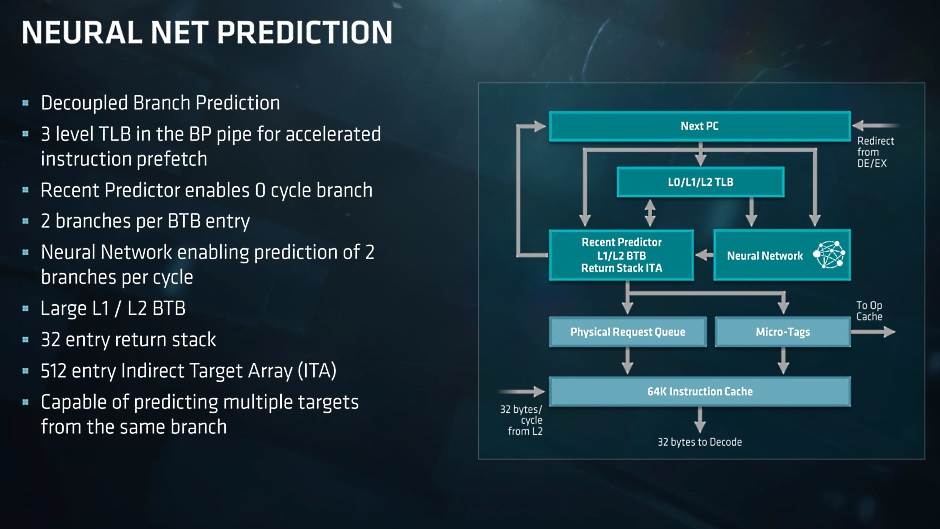

Google tim i grupa akademskih istraživača je identifikovala tri varijante napada u okviru istraživanja spekulativnog izvršavanja. Sledeća tabela jasno i nedvosmisleno opisuje uticaj sve tri pretnje na AMD-ove procesore:

Varijanta napada i uticaj na AMD procesore:

|

|

| |

|

Google Project Zero (GPZ) opisni naziv |

Detalji | |

|

I varijanta ("Spectre") |

Bounds Check Bypass (BCB) |

Rešeno softverskim, odnosno ažuriranjem OS-a, uz zanemarljiv uticaj na performanse |

|

II varijanta ("Spectre") |

Branch Target Injection (BTI) |

Različitosti u AMD arhitekturi znače da postoji približno nulta opasnost. Ugroženost na varijantu II "Spectre" napada nije demonstriran na AMD-ovim procesorima. |

|

III varijanta ("Meltdown") |

Rogue Data Cache Load (RDCL) |

Nulta opasnost i rizik ugroženosti iz razloga različitosti AMD-ove arhitekture procesora. |

Bazirano na svim nalazima do danas (a podsećamo da su prvi nalazi predočeni proizvođačima procesora pre šest meseci), zbog različitosti AMD arhitekture, mi smo uvereni da ne postoji rizik ugroženosti AMD-ovih procesora i računara baziranih na njima.

U nastavku možete da vidite vizuelnu demonstraciju kako se "Meltdown" može zloupotrebiti. Ovakav napad NIJE izvodljiv na računarima, koje pokreće AMD procesor! Autor ovog videa je Dr. Michale Shwarz - jedan od istraživača sa univerziteta u Gracu, koji je pronašao "Meltdown".

Na stranici univerziteta u Gracu, nalaze se dodatne informacije, odnosno ilustracije, koje su čitljivo i precizno sažete, što je za ovako kompleksnu temu od velike koristi.

Čekamo vaše komentare ispod vesti i na Facebook, Twitter i Instagram mreži.

Postanite deo SMARTLIFE zajednice na Viberu.