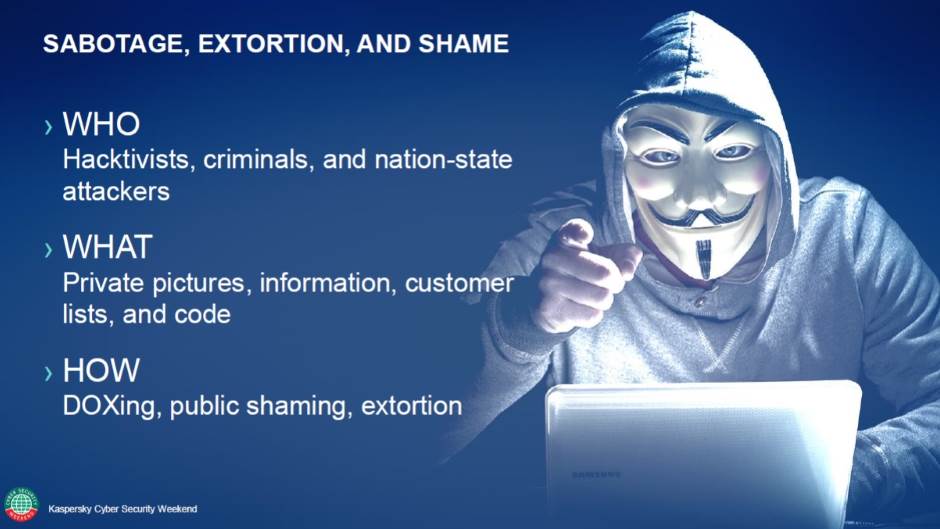

Hakeri sve više koriste jednostavne napade u sprezi sa poznatim alatima za distribuciju, koje moderni antivirusi teško detektuju zbog posebnog oblika napada.

Istraživači iz kompanije Kaspersky Lab nedavno su uočili novi i prilično značajan trendu kad su u pitanju sofisticirane pretnje. Sve je učestalija praksa kriminalaca da ne koriste sofisticirane i skupe tehnike za sprovođenje napada, kao što su ranjivosti nultog dana, već umesto toga koriste ciljane kampanje socijalnog inženjeringa, u kombinaciji sa poznatim efikasnim malicioznim tehnikama. Kao rezultat toga, oni su u mogućnosti da maksimalno iskoriste maliciozne kampanje, koje je veoma teško detektovati pomoću regularnih bezbednosnih rešenja.

Ova promena u načinu rada sajber kriminalaca ukazuje na činjenicu da IT infrastruktura modernih organizacija sadrži dovoljno slabosti koje napadačima omogućuju da uz pomoć relativno jeftinih alata sprovedu napade i ostvare svoje ciljeve. Microcin, maliciozna kampanja koju su nedavno proučavali stručnjaci pomenute kompanije, predstavlja primer jeftinog, ali opasnog napada.

Ako kupujete TV, frižider, mašinu… ovo je važno!

Proces detekcije je počeo kada je Kaspersky Anti Targeted Attack Platform (KATA) otkrila sumnjivu RTF datoteku. Datoteka je uključivala exploit (maliciozni softver koji eksploatiše slabosti u softveru koji je veoma rasprostranjen, kako bi instalirao dodatne maliciozne komponente) za poznatu i prethodno ažuriranu ranjivost u Microsoft Office-u. Nije redak slučaj da sajber kriminalci koriste exploit-e poznatih ranjivosti kako bi inficirali žrtve malverom koji se masovno distribuira, ali je detaljnom analizom ustanovljeno da RTF datoteka nije pripadala nekom velikom talasu infekcije, već sofisticiranoj ciljanoj kampanji.

Sumnjivi dokument distribuiran je preko stranica za veoma specifičnu grupu ljudi: foruma za diskusiju o pitanjima vezanim za dobijanje subvencionisanih stambenih jedinica, izuzetak koji je dostupan uglavnom za zaposlene u vladinim i vojnim organizacijama u Rusiji i nekim susednim zemljama.

Kada je exploit aktiviran, na ciljanom računaru bi bio instaliran malver sa modularnom strukturom. Instalacija modula je bila sprovedena malicioznim ubrizgavanjem u fajl iexplorer.exe, dok je automatsko pokretanje modula bilo sprovedeno pomoću tehnike dll „otmice“. Oba maliciozne tehnike su veoma poznate i široko rasprostranjene.

Severna Koreja iza najvećeg sajber udara?!

Na kraju, kada je glavni modul instaliran, dodatni moduli se preuzimaju sa komandnih i kontrolnih servera. Makar jedan od tih modula koristi tehnologiju steganografije, praksu prikrivanja informacija unutar fajlova koji na prvi pogled ne izgledaju štetno, kao što su slike, još jednu poznata malicioznu tehniku za neprimetan prenos podataka.

Kada se celokupna maliciozna platforma rasporedi na uređaju, malver pretražuje datoteke sa ekstenzijama kao što su .doc, .ppt, .xls, .docx, .pptx, .xlsx, .pdf, .txt i .rtf., koje se pakuju u arhivu zaštićenu lozinkom i prebacuju ka operaterima napada. Osim korišćenja poznatih tehnika infekcije i lateralnih kretnji dok su operacije aktivne, napadači koriste i poznate backdoor programe koji su primećeni u nekim od ranijih napada, kao i legitimne alate kreirane za penetracione testove koje bezbednosna rešenja često ne detektuju kao zlonamerne.

Kako bi zaštitili svoju IT infrastrukturu od napada poput Microcin kampanje, stručnjaci iz kompanije Kaspersky Lab savetuju organizacije i privatne korisnike da koriste bezbednosne alate koji omogućavaju otkrivanje malicioznih operacija, a ne samo malicioznog softvera.

Ovakva sveobuhvatna rešenja, kao što je Kaspersky Anti-Targeted Attack Platform, ne uključuju samo tehnologije za zaštitu krajnjih tačaka, već́ i tehnologije koje omogućavaju praćenje i korelaciju događaja u različitim delovima mreže organizacije, na taj način identifikujući maliciozne obrasce prisutne u sofisticiranim i ciljanim napadima.

Više detalja o Microcin kampanji dostupno je na stranici Securelist.com, uključujući i dodatne tehničke informacije o napadu.

Čekamo vaše komentare ispod vesti i na Facebook, Twitter i Instagram mreži.